OT Cybersecurity Incident Response: Peran dan Tanggung Jawab ICS4ICS

Pelajari bagaimana ICS4ICS dan FEMA ICS membentuk respons insiden siber OT yang efektif. Temukan peran penting seperti Incident Commander dan Safety Officer dalam menjaga keselamatan, kepatuhan, dan kelangsungan operasional industri kritikal.

.png)

Seiring dengan terus berkembangnya transformasi digital di sektor industri, sistem Operational Technology (OT)—yang mengontrol dan memantau proses fisik penting—menjadi semakin rentan terhadap ancaman siber. Berbeda dengan sistem IT, lingkungan OT sering kali belum memiliki kontrol keamanan siber yang matang, menjadikannya target empuk bagi penyerang. Serangan yang berhasil dapat menyebabkan kerusakan fisik, risiko keselamatan, gangguan operasional, hingga kerugian finansial yang signifikan. Dalam konteks berisiko tinggi ini, rencana respons insiden yang terstruktur dan berbasis peran sangatlah penting.

Whitepaper ini memperkenalkan model respons insiden siber OT yang komprehensif dan mengintegrasikan standar global seperti ISA/IEC 62443, NIST SP 800-82r3, NIST SP 800-61r2, dan ISO/IEC 27001. Model ini dijalankan melalui FEMA Incident Command System (ICS) serta penyesuaian industri dari inisiatif ICS4ICS. Kerangka ini menekankan pentingnya pembagian peran yang jelas antara tim korporat dan tim di lapangan—seperti Incident Commander, Safety Officer, dan Operations Section Chief—dan menyelaraskan tindakan melalui siklus perencanaan "Planning P" agar respons berjalan terkoordinasi, aman, dan tepat waktu.

Sebuah studi kasus tentang serangan ransomware di pembangkit listrik tenaga gas menunjukkan efektivitas pendekatan ini, dengan hasil tanpa downtime, penanganan cepat, dan keselarasan dengan peraturan. Dengan mengadopsi model ini, organisasi dapat meningkatkan resiliensi siber, memperbaiki keselamatan serta komunikasi saat insiden, dan meminimalkan dampak terhadap produksi, kepatuhan, dan reputasi.

Pendahuluan

Permintaan akan pelaporan real-time, akses jarak jauh, dan kontrol terpusat semakin mendorong konvergensi antara Information Technology (IT) dan Operational Technology (OT) di lingkungan industri. Integrasi ini meningkatkan efisiensi, visibilitas, dan otomatisasi—namun juga membuka celah keamanan baru. Isolasi fisik dan proteksi perimeter kini tak lagi cukup karena OT telah terhubung secara digital. Untuk mengelola risiko ini secara efektif, organisasi perlu pendekatan terstruktur yang menjelaskan peran, koordinasi lintas fungsi, dan komunikasi cepat. Framework respons insiden yang solid akan memastikan bahwa tim IT dan OT siap bertindak ketika waktu sangat krusial.

Regulasi dan Standar

Program respons insiden OT yang kuat harus sejalan dengan standar dan regulasi global untuk membangun ketahanan keamanan siber:

-

ISA/IEC 62443: Standar emas untuk Industrial Automation and Control Systems (IACS), fokus pada defense-in-depth, segmentasi zona, lifecycle keamanan, dan pendekatan berbasis Security Level (SL).

-

NIST SP 800-82 rev3: Panduan keamanan ICS, mencakup segmentasi jaringan OT, penilaian risiko, dan pengendalian yang sesuai. Framework respons insiden merujuk pada NIST 800-61 namun disesuaikan dengan lingkungan OT.

-

NIST SP 800-61 rev2: Menjelaskan siklus respons insiden umum, dari persiapan hingga kegiatan pasca-insiden. Praktik-praktik ini relevan untuk lingkungan OT.

-

ISO/IEC 27035: Fokus pada manajemen insiden keamanan informasi secara menyeluruh, mendukung integrasi metrik insiden OT ke dalam enterprise risk register.

-

FEMA ICS: Sistem komando insiden standar yang menekankan manajemen rantai komando, pengelolaan sumber daya, dan koordinasi antar-lembaga.

-

ICS4ICS Initiative: Adaptasi FEMA ICS untuk lingkungan industri, menyelaraskan respons insiden OT di site-level dengan pengawasan dari korporat, memperkenalkan struktur komando terpadu dan dokumentasi khusus OT.

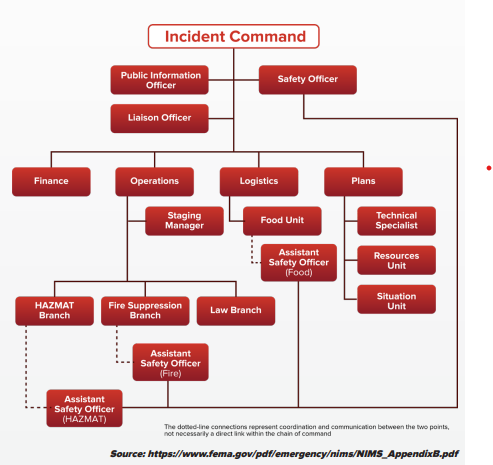

Peran dan Tanggung Jawab

Respons insiden siber OT yang efektif bergantung tidak hanya pada teknologi, tetapi pada peran yang terdefinisi jelas dan mampu dijalankan dalam kondisi penuh tekanan. Struktur berikut diadopsi dari FEMA ICS dan ICS4ICS dan disesuaikan dengan kebutuhan OT:

-

Crisis Management Team (CMT): Tim eksekutif di tingkat korporat yang mengaktifkan struktur tanggap darurat, menetapkan Incident Commander, dan memastikan kelangsungan bisnis serta kepatuhan regulasi.

-

Unified Command Group: Dibentuk saat tidak ada otoritas tunggal yang memimpin, melibatkan perwakilan IT, OT, Legal, PR, dsb., untuk memastikan keputusan dan komunikasi sejalan di seluruh tingkatan organisasi.

-

Incident Commander (IC): Pemimpin utama respons insiden yang ditunjuk dari level OT Security Manager atau CISO. Bertanggung jawab atas aktivasi ICS, koordinasi lintas fungsi, dan pelaporan ke CMT.

-

Command Staff: Termasuk Public Information Officer (PIO), Safety Officer, dan Liaison Officer yang mendukung IC dalam komunikasi strategis, keselamatan, dan koordinasi eksternal.

-

Operations Section Chief: Memimpin pelaksanaan teknis respons insiden, termasuk containment, eradikasi, dan pemulihan.

-

Planning Section Chief: Bertugas menyusun dan mengelola Incident Action Plan (IAP), mengumpulkan data, dan mendukung perencanaan pemulihan.

-

Logistics Section Chief: Mengelola layanan pendukung seperti akses vendor, alat teknis, logistik, dan pengadaan.

-

Finance/Admin Section Chief: Menangani fungsi keuangan dan administrasi selama insiden, termasuk pelacakan biaya dan kontrak vendor.

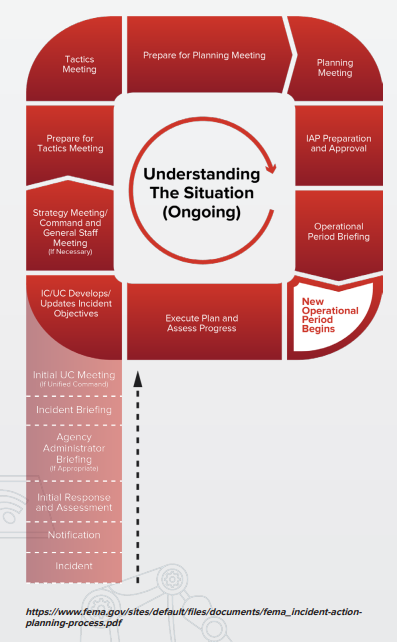

Siklus Perencanaan “P” (Planning P)

Setelah struktur ICS aktif, seluruh upaya respons harus mengikuti proses perencanaan yang disiplin. Siklus ini diadopsi dari FEMA dan membantu tim IC menyusun IAP untuk tiap periode operasional (biasanya 8–12 jam). Setiap langkah dalam siklus ini mencakup:

-

Notifikasi dan asesmen awal

-

Briefing insiden

-

Rapat strategi komando terpadu (jika perlu)

-

Penetapan tujuan insiden

-

Rapat taktis

-

Rapat perencanaan

-

Penyusunan dan persetujuan IAP

-

Briefing operasional

-

Eksekusi dan evaluasi

Siklus Planning “P” memberikan panduan visual dan prosedural agar setiap fase respons insiden berjalan dengan terkoordinasi, terukur, dan adaptif.

Studi Kasus: Ransomware di Pembangkit Listrik

Pada pukul 03:42 pagi, terminal operator di pembangkit listrik tenaga gas mengalami serangan ransomware. ICS4ICS segera diaktifkan oleh Plant Security Manager sebagai IC. Dalam waktu tiga jam, peran-peran ICS4ICS diisi dan insiden ditangani dengan strategi containment yang aman, pemulihan data cepat, serta komunikasi yang selaras dengan regulator energi. Tidak ada downtime signifikan dan keamanan operasional tetap terjaga.

Peran ITSEC Asia

ITSEC Asia dapat membantu organisasi di sektor OT dalam:

-

Pengembangan program keamanan siber berbasis ISA/NIST

-

Perencanaan respons insiden

-

Tabletop exercise berbasis ICS4ICS

-

Risk assessment berbasis zone & conduit

-

Pelatihan dan peningkatan kesadaran ICS/OT

-

Dukungan pasca-insiden dan evaluasi AAR

ITSEC Asia juga tersertifikasi resmi oleh ICS4ICS untuk peran Incident Commander dan Operations Section Chief. Dengan pendekatan berbasis peran yang teruji ini, organisasi dapat memperkuat resiliensi, menjaga keselamatan, dan memenuhi kewajiban regulasi saat menghadapi insiden OT cyber.

Kesimpulan

Ancaman terhadap sistem kontrol industri makin meningkat dan menuntut respons yang terstruktur, bukan sekadar teknis. Dengan mengadopsi model ICS dari FEMA dan ICS4ICS, serta mengintegrasikan standar global seperti ISA/IEC 62443 dan NIST, organisasi dapat menjalankan respons yang konsisten, aman, dan patuh terhadap regulasi. Pendekatan ini terbukti efektif dalam menjaga keberlangsungan operasional di tengah krisis. ITSEC Asia siap membantu organisasi menjalankan, menguji, dan menyempurnakan peran ICS4ICS untuk menciptakan lingkungan OT yang tangguh terhadap serangan siber.